公開日:2023年01月13日

/

更新日:2024年04月16日

コロナ禍に入った2~3年前、企業の情報システム部門の方から「社内ネットワークのセキュリティ対策はできていても、テレワーク環境のWi-Fiネットワークは対策できていない」という悩みをよく耳にしました。近年では、WPA・WEPなどの脆弱な暗号方式が有効なWi-Fiルーターは少なくなりました。また、2018年に発表されたセキュリティ規格であるWPA3は、中間者攻撃(MITM攻撃)に対する対策が強化されています。

しかしながら、まだ古いWi-Fiルーターを使用している、あるいは、どのような規格のものを使用しているのか確認していない、という場合は非常に危険です。テレワークが普及し、自宅のWi-Fiネットワーク経由で社内システムへログインし、業務に関する情報をやり取りしている状況です。ぜひこの機会にWi-Fiルーターのセキュリティ対策をチェックしてみましょう。

まず、セキュリティ対策が万全でないWi-Fiルーターにはどのような脅威があるかを見てみましょう。

Wi-Fiルーターに潜む脅威とは?

脆弱なWi-Fiルーターは簡単にホームネットワークに侵入される

WPA・WEPという暗号化方式は、短時間で解読できる脆弱性が知られています。また、簡単に無線の自動設定ができるWPSも同じ脆弱性が報告されています。これらの暗号化方式や機能を使用している場合、Wi-Fiルーターに不正アクセスされる可能性があります。

筆者の自宅のWi-Fiルーターに不正アクセスを試したところ、WEPのWi-Fiルーターは20分弱で、WPSのルーターは約10分でパスワードキーを窃取できてしまいました。脆弱性のあるセキュリティ設定では、簡単にホームネットワークに侵入されてしまうのです。

ホームネットワークに侵入された場合の危険性

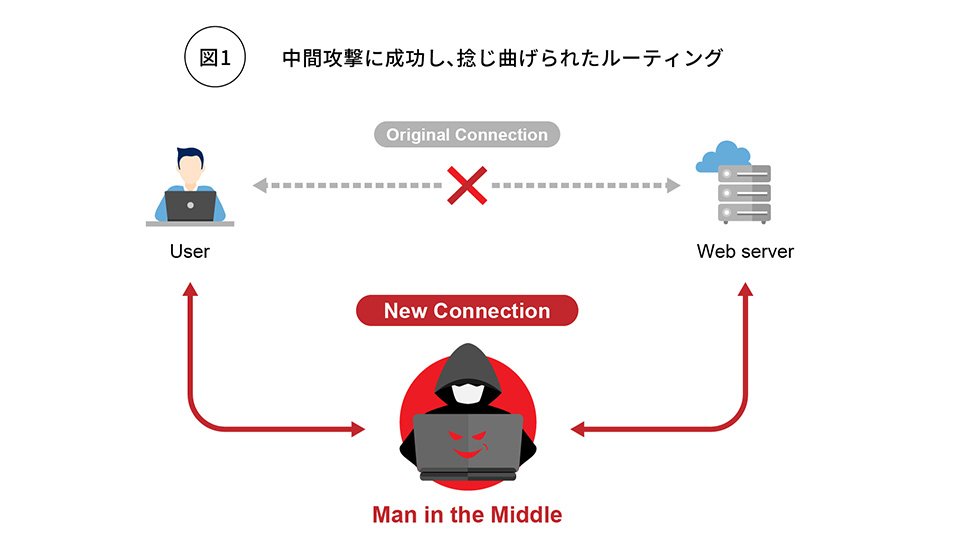

PCやスマートフォンなどの端末は、Wi-Fiルーターを経由してインターネットと通信するため、Wi-Fiルーターと端末の通信を傍受する中間者攻撃(MITM攻撃)の被害に遭いやすいのです。

中間者攻撃(MITM攻撃)とは、端末をWi-Fiルーターと認識させ、Wi-Fiルーターを端末であると認識させることにより、本来の通信経路を捻じ曲げて(ARPスプーフィング)、通信内容の盗聴および改ざんを行う攻撃です。(図1)

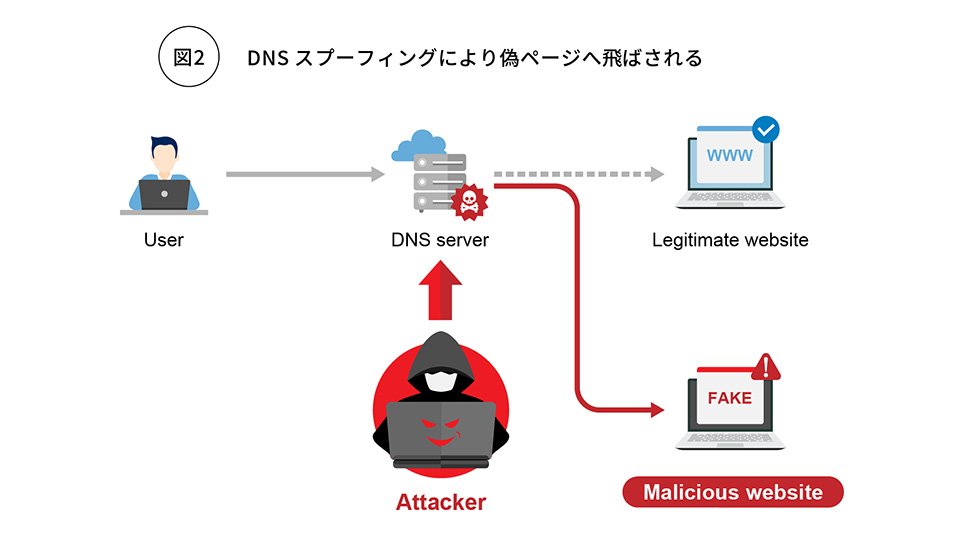

その際にDNSスプーフィングという攻撃を受けると、ユーザーが正しいURLを入力しても偽ページに強制的に飛ばします。そして攻撃者は、ユーザーが偽ページに入力したログイン情報やCookieを不正に入手するのです。(図2)

Cookieを不正に使用されると、攻撃者が認証なしであたかも本人かのようにログインできてしまいます。そのため、SNSやオンラインストアなど、あらゆるログイン認証を突破され、身に覚えのない投稿や、クレジットカード情報を不正利用される危険性があるのです。

Wi-Fiルーターに侵入された場合、ポートが勝手に開放され、攻撃の踏み台にされる恐れもあります。もし踏み台にされると、Wi-Fiルーターに侵入された被害者は同時に加害者にもなってしまいます。

本来、攻撃者は自分のIPアドレスを隠すために何重にもプロキシを経由させますが、踏み台があればそれをする必要が無くなるのです。

フリーWi-Fiに潜む脅威とは?

街中や店で自由に使えるフリーWi-Fiにも危険があります。

フリーWi-Fiを利用することによる危険性

フリーWi-Fiに接続すると同じアクセスポイントに接続している端末と同じネットワークでつながることになります。つまり、スキャンすることでどの端末にどのプライベートIPアドレスが割り振られているかわかるということです。同じネットワーク内ということは近い場所にいることになります。

どの端末を使っているかは、MACアドレスである程度判断できます。MACアドレスの前半24bitがベンダーの払い出し分であるため、iPhoneやAndroid、Mac PCなど、そのフリーWi-Fiを利用している端末の種類がネットワーク越しにわかるのです。

近い場所で端末が特定された場合、誰がどの端末を使っているかがわかります。するとその端末の通信を傍受され、ログイン情報、セッション情報を盗まれる可能性があります。また、傍受した通信内容を悪用し、SNSへの中傷や脅迫メッセージ、メールハッキングによるメール送信といった、サイバーストーキング行為に発展する可能性も考えられます。

通信プロトコルの危険性とは?

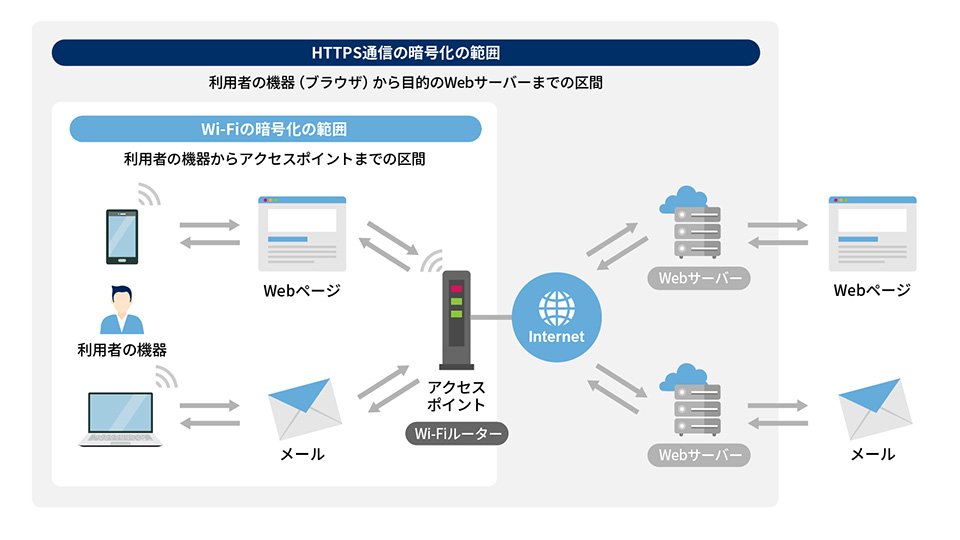

Wi-Fiネットワークの利用時に限らず、インターネット通信は海外を経由することもあり、通信内容が必ずしも保護されるとは限りません。通信内容をどこかで盗み見られたり、改ざんされたりする可能性があります。そこで、通信内容を守るために利用されるのがHTTPSプロトコルを利用した通信です。

Wi-Fiネットワークの暗号化で守られるのは無線区間だけです。アクセスポイントから先は守られていません。HTTPS通信はアクセス先のサーバーまですべての通信が暗号化されるため、仮にWi-Fiネットワークが暗号化されていない場合でも通信内容を保護することが可能です。(図3)

しかし、攻撃者がWi-Fiルーターにセキュリティ上の脆弱性を見つけSSLストリップ攻撃を仕掛けてくることもあります。SSLストリップ攻撃とは、Web サイトへの接続を、セキュアな HTTPS から暗号化されていない HTTP にダウングレードさせる攻撃手法です。これにより、HTTPS 通信をしているように見せかけ、機密データを復号化することが可能となります。そのため、攻撃者が通信を傍受しやすい環境下であるフリーWi-Fiは、たとえHTTPS通信であっても安全とは言い切れないのです。

比較的新しいスマートフォンは、ネットワーク通信に不審な動きがあると警告が出ますが、OSのアップデートを頻繁に行っていないとその通知が出ない恐れがあります。

セキュリティ対策に必要な3つのポイントとは?

Wi-Fiネットワークを安全に利用するために、以下のポイントをチェックしましょう。

接続するアクセスポイントを確認する

外出先で誰でも使えるフリーWi-Fiを利用するときは、接続先をよく確認する必要があります。誰が提供しているどのようなサービスなのか確認してから接続しましょう。パスワードなしで接続できるフリーWi-Fiは特に注意が必要です。

パスワードなしで接続できるフリーWi-Fiは極力使用しない

どうしても利用する場合は、信頼できる事業者が提供するVPNを活用する

VPNを利用すると、端末とVPNサーバーとの通信が丸ごと暗号化されるため、第三者による情報の盗聴を防止できます。フリーWi-Fiといった公共のネットワークを使っても、VPNを利用していれば安全に通信が可能になるわけです。

また、悪意のあるアクセスポイントが偽の入力画面に誘導して、ID・パスワードの情報をだまし取る例が多く報告されています。よく知っている名前のSSIDであったとしても、偽のアクセスポイントが設置されていることもあります。アクセスポイントに接続して、ID・パスワードの入力画面になった場合は、以下の点をチェックしましょう。

URLが「https://」で始まっている、またはブラウザに鍵マークが表示されている

URLが正しい(いつもと変わらない)

Wi-Fiネットワークの事業者のIDを入力する場合は事業者のURL、SNSのIDを入力する場合はSNSサイトのURLとなります。https(鍵マーク)でも、本物のURLに巧妙に似せた偽URLの場合があるため、注意が必要です。

HTTPS通信のエラーが発生していないか

ブラウザの鍵マークの代わりに「!」マークが表示されたり、「接続が安全ではありません」というエラーメッセージが表示されたりする場合は、正しいサイトではない可能性が高いため、IDの入力は大変危険です。この事象は、通信が中断した場合にも発生することがあるため、ブラウザの再読み込みをする、ブラウザを再起動する、Wi-FiネットワークをOFFにして再度ONにするなどしてみましょう。それでも同じ状況であれば、そのアクセスポイントを利用しない決断も必要です。

正しいURLでHTTPS通信をしているか確認する

ブラウザ以外での通信も暗号化されているか確認する

パソコンでメール送受信やファイル転送を利用する場合は、暗号化する設定(SMTPをSMTPsに変更する)を行いましょう。また、スマートフォンでブラウザ以外のアプリから通信を行う場合、アプリが行う通信がHTTPS通信かを利用者が判断することは困難ですが、公式ストアからインストール可能なアプリは、大半がHTTPS通信を行っています。心配な場合、外出先のフリーWi-Fiを利用する際はブラウザの利用だけにとどめることも一つの方法です。

自宅に設置している機器の設定を確認する

自宅でWi-Fiネットワークを利用する場合は、設置しているWi-Fiルーターの機器の設定を確認しましょう。

セキュリティ方式は「WPA2」「WPA3」を選択する

Wi-Fiネットワークのセキュリティ方式は「WPA2」あるいは「WPA3」にしましょう。また「TKIP」と「AES」が選択できる場合は「AES」を選択しましょう。

パスワードは第三者に推測されにくいものにする

Wi-Fiの暗号化のためのパスワードは、初期設定として一台ごとに固有のものが割り振られていることが多いですが、簡単なものが設定されている場合は、第三者に推測されにくいものにしましょう。

ファームウェアを最新の状態にする

機器のファームウェアに脆弱性が生じた場合は、メーカーから更新版が提供されます。最新のファームウェアに更新してセキュリティを保ちましょう。

おわりに

脆弱なWi-Fiルーターにはセキュリティ脅威があります。皆さんの大切な財産や安全安心な生活を守るためにも、情報セキュリティについて一緒に意識を高めていきましょう。

それでは、次回コラムも楽しみにお待ちください。次回は2月中旬更新予定です。

参考文献:総務省 無線LAN(Wi-Fi)のセキュリティに関するガイドライン